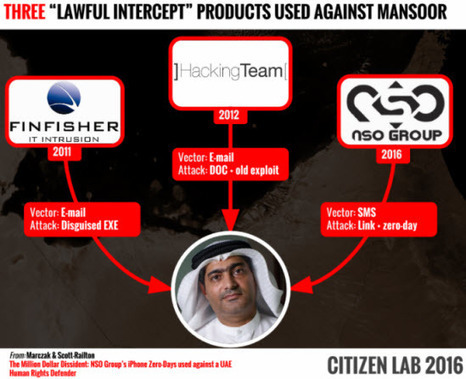

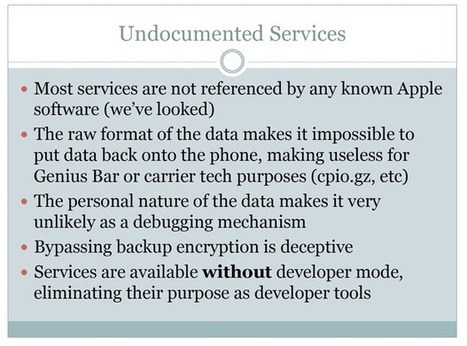

Apple vient de corriger en urgence trois failles de sécurité majeures exploitées par un logiciel espion redoutablement performant nommé Pegasus. Mis au point par NSO Group, un...

Autrement dit, des gouvernements pour qui le respect de la démocratie et des droits de l’Homme n’est pas une vertu cardinale ont vraisemblablement utilisé Pegasus pour espionner des activistes, des opposants ou encore des régimes rivaux. Des informations relevées dans le code du logiciel malveillant laissent penser que Pegasus serait actif au moins depuis la version iOS 7, qui est sortie en 2013. Si le correctif publié par Apple devrait rendre ce malware inopérant, on peut raisonnablement s’interroger sur l’existence d’autres failles zero day exploitées en toute discrétion à des fins similaires.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=PEGASUS

Your new post is loading...

Your new post is loading...

Apple vient de corriger en urgence trois failles de sécurité majeures exploitées par un logiciel espion redoutablement performant nommé Pegasus. Mis au point par NSO Group, un...

Autrement dit, des gouvernements pour qui le respect de la démocratie et des droits de l’Homme n’est pas une vertu cardinale ont vraisemblablement utilisé Pegasus pour espionner des activistes, des opposants ou encore des régimes rivaux. Des informations relevées dans le code du logiciel malveillant laissent penser que Pegasus serait actif au moins depuis la version iOS 7, qui est sortie en 2013. Si le correctif publié par Apple devrait rendre ce malware inopérant, on peut raisonnablement s’interroger sur l’existence d’autres failles zero day exploitées en toute discrétion à des fins similaires.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=PEGASUS